Cloud account takeover – EvilProxy prende di mira il top management aziendale

Negli ultimi sei mesi, i ricercatori di Proofpoint hanno osservato un’impennata di questi incidenti, più che raddoppiati a colpire più di 100 organizzazioni a livello globale, per un totale di 1,5 milioni di dipendenti Gli attori

Negli ultimi sei mesi, i ricercatori di Proofpoint hanno osservato un’impennata di questi incidenti, più che raddoppiati a colpire più di 100 organizzazioni a livello globale, per un totale di 1,5 milioni di dipendenti

Gli attori delle minacce hanno utilizzato EvilProxy, uno strumento di phishing basato su un’architettura di reverse proxy, che consente di rubare credenziali protette da MFA e cookie di sessione. Questa minaccia in aumento combina sofisticato phishing Adversary-in-the-Middle con metodi avanzati di acquisizione degli account, in risposta alla crescente adozione dell’autenticazione multi-fattore da parte delle aziende.

L’uso dell’autenticazione a più fattori (MFA) è aumentato negli ultimi anni ma, contrariamente a quanto si potrebbe prevedere, si è registrato un incremento dei takeover di account tra i tenant dotati di questa misura di protezione. In base ai dati di Proofpoint, almeno il 35% di tutti gli utenti compromessi nell’ultimo anno aveva abilitato l’MFA.

I cybercriminali stanno perfezionando i loro metodi per compromettere gli account, tra cui ne spicca uno particolarmente efficace: viene utilizzata una nuova automazione avanzata per determinare con precisione in tempo reale se un utente vittima di phishing abbia un profilo di alto livello, e quindi puntare a ottenere immediatamente l’accesso a questo account, ignorando quelli meno redditizi.

Da Reverse a Evil Proxy

In un precedente blog, abbiamo messo in luce come la crescente adozione dell’MFA abbia portato alla proliferazione di kit e strumenti di phishing progettati per aggirarla, segnalando come gli attori delle minacce utilizzino sempre più kit di phishing Adversary-in-the-Middle (AitM), come EvilProxy, per rubare credenziali e cookie di sessione in tempo reale. Come avevamo previsto, da allora presenza e impatto di questi kit MFA sul panorama delle minacce sono cresciuti in modo significativo.

A causa della natura fai-da-te dei kit open source, gli attori delle minacce hanno colto un’opportunità di mercato e sviluppato MFA Phishing as a Service (PhaaS), che ha consentito ad aspiranti criminali anche con scarsa preparazione tecnica di acquistare semplicemente kit preconfigurati per una varietà di servizi online (ad esempio Gmail, Microsoft, Dropbox, Facebook, Twitter, ecc.).

Oggi, tutto ciò che serve a un malintenzionato è impostare una campagna utilizzando un’interfaccia point-and-click con opzioni personalizzabili, come il rilevamento dei bot, dei proxy e il geofencing. Questa interfaccia, relativamente semplice e a basso costo, ha aperto un elevato numero di attività di phishing MFA di successo. Una di queste interfacce e toolkit è EvilProxy, un kit di phishing all-inclusive facile da acquistare, configurare e impostare.

Sebbene l’efficacia di EvilProxy come strumento di phishing sia ampiamente riconosciuta, i ricercatori di Proofpoint hanno identificato una lacuna preoccupante nella consapevolezza degli utenti relativa ai suoi rischi e alle potenziali conseguenze. Nonostante esistano molti altri kit di proxy e phishing, in questo blog esaminiamo le pratiche e gli effetti degli attacchi EvilProxy, che si traducono in incidenti di Business Email Compromise (BEC) e Account Takeover (ATO).

“Le credenziali dei dipendenti sono molto apprezzate dagli attori delle minacce, in quanto possono offrire accesso a informazioni aziendali e account preziosi o sensibili. Sebbene le credenziali rubate offrano una moltitudine di vettori di attacco per i criminali informatici, non sono tutte uguali,” sottolineano i ricercatori cloud di Proofpoint. “Come dimostra la nostra ricerca, gli attori delle minacce spesso prendono di mira funzioni o reparti specifici con metodi e tecniche che devono evolversi costantemente, ad esempio trovando il modo di aggirare l’autenticazione a più fattori. Contrariamente a quanto si crede, nemmeno l’MFA è una difesa dalle minacce sofisticate basate su cloud. Una volta entrati, i malintenzionati possono nascondersi senza essere individuati in azienda e sferrare attacchi sofisticati a loro piacimento. I kit di phishing per il bypass dell’MFA stanno diventando onnipresenti, consentendo anche a criminali non tecnici di organizzare una campagna di phishing e indurre i dipendenti a consegnare i dati del proprio account.”

Cosa sta accadendo?

Dall’inizio di marzo, i ricercatori di Proofpoint stanno monitorando una campagna ibrida in corso che utilizza EvilProxy per colpire migliaia di account di utenti Microsoft 365. La sua diffusione complessiva è impressionante, con circa 120.000 e-mail di phishing inviate a centinaia di aziende mirate in tutto il mondo tra marzo e giugno 2023.

Durante la fase di phishing, gli attaccanti hanno utilizzato diverse tecniche degne di nota:

Impersonificazione del marchio. Gli indirizzi dei mittenti impersonano servizi e applicazioni affidabili, come Concur Solutions, DocuSign e Adobe.

Blocco delle scansioni. Gli attaccanti hanno utilizzato la protezione dai bot di analisi della sicurezza, rendendo più complesso per le soluzioni di difesa analizzare le loro pagine web dannose.

Catena di infezione in più fasi. Hanno reindirizzato il traffico attraverso strumenti legittimi aperti, tra cui YouTube, seguiti da ulteriori passaggi, come cookie dannosi e reindirizzamenti 404.

Fase 1 – EvilProxy in azione

Inizialmente, gli attaccanti hanno impersonato servizi attendibili noti, come il sistema di gestione delle spese aziendali Concur, DocuSign e Adobe e utilizzato indirizzi e-mail contraffatti per inviare messaggi di phishing che contenevano link a siti di phishing Microsoft 365 pericolosi che hanno avviato una catena di infezioni in più passaggi.

Per nascondere l’e-mail dell’utente agli strumenti di scansione automatica, i cybercriminali hanno utilizzato una codifica speciale e siti Web legittimi, violati per caricare il proprio codice PHP per decodificare l’indirizzo e-mail di un determinato individuo.

Dopo aver decodificato l’e-mail, l’utente è stato inoltrato al sito finale, la pagina di phishing vera e propria, creata su misura per colpire una specifica organizzazione. Questa codifica ha alcune varianti che cambiano a ogni ondata dell’attacco, ma il concetto di base della decodifica era il medesimo.

Un altro elemento curioso osservato è l’apparente alterazione del flusso di attacco quando si accede a pagine web pericolose di phishing da determinate aree geografiche. Concretamente, il traffico degli utenti proveniente da indirizzi IP turchi è stato indirizzato alla pagina legittima, fuori dal controllo dell’aggressore. Sebbene questo cambiamento possa essere spiegato dal servizio proxy che utilizza una forma di “elenco sicuro”, questo comportamento è stato osservato esclusivamente per il traffico proveniente dalla Turchia. Se questo flusso fosse davvero intenzionale, potrebbe suggerire che gli attori della minaccia dietro questa campagna sembrano avere sede in questo paese, o stavano intenzionalmente evitando di prendere di mira gli utenti turchi. Vale la pena ricordare che anche numerose VPN in tutto il mondo non hanno accesso ai siti di phishing dannosi.

Fase 2 – Compromissione dell’account

In base alla nostra ricerca, l’elenco degli utenti colpiti includeva molti obiettivi di alto valore, come dirigenti C-level e vicepresidenti di importanti aziende, particolarmente apprezzati dagli attori delle minacce per il loro potenziale accesso a dati sensibili e risorse finanziarie. Una volta fornite le credenziali da un utente, gli attaccanti sono stati in grado di accedere al suo account Microsoft 365 in pochi secondi, con un processo semplificato e automatizzato.

A differenza di altre campagne dannose, in questo caso gli aggressori hanno chiaramente dato la priorità solo agli obiettivi “VIP”, ignorando quelli di minor valore. Questo modello può essere un’indicazione di un processo che fa uso delle informazioni organizzative della vittima, acquisite da altre fonti, molto probabilmente rese disponibili al pubblico.

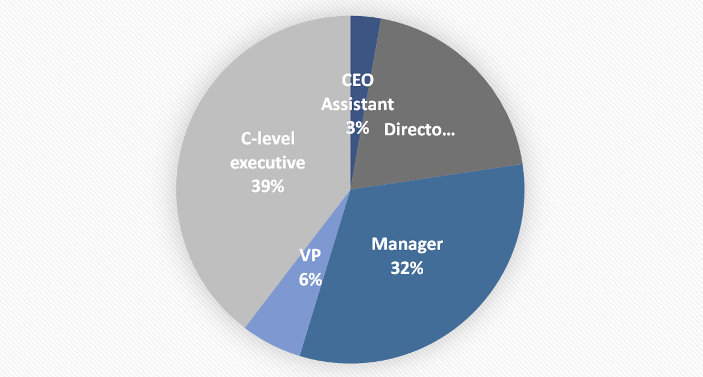

Tra le centinaia di utenti compromessi, circa il 39% erano dirigenti di primo livello, tra cui Chief Financial Officer (17%), e presidenti e amministratori delegati (9%). Gli attaccanti hanno mostrato interesse anche per il management di livello inferiore, concentrando i propri sforzi sul personale con accesso ad attività finanziarie o informazioni sensibili.

Ruoli aziendali compromessi

Fase 3 – Sfruttamento dopo la compromissione

Una volta ottenuto l’accesso all’account di una vittima, i cybercriminali hanno proceduto a consolidare il proprio punto d’appoggio nell’ambiente cloud dell’azienda colpita. In più occasioni, hanno sfruttato un’applicazione Microsoft 365 nativa per eseguire la manipolazione dell’autenticazione a più fattori. Utilizzando “My Sign-in”, sono stati in grado di aggiungere il proprio metodo di autenticazione a più fattori, stabilendo un accesso permanente agli account compromessi. Il metodo di autenticazione preferito dagli aggressori era “App di autenticazione con notifica e codice”.

Conclusioni

Gli attori delle minacce cercano costantemente nuovi modi per rubare le credenziali degli utenti e acquisire l’accesso ai loro preziosi account. Metodi e tecniche si adattano costantemente a nuovi prodotti e misure di sicurezza, come l’autenticazione a più fattori. Neanche l’MFA rappresenta una difesa da minacce sofisticate e potrebbe essere aggirata da varie forme di attacchi combinati email-to-cloud.

Le minacce di reverse proxy – e EvilProxy in particolare – sono una presenza importante nel panorama dinamico attuale e stanno superando i kit di phishing meno evoluti del passato. Sono aumentati in modo significativo in popolarità e hanno messo in luce lacune cruciali nelle strategie di difesa delle organizzazioni. Per questo, gli aggressori si stanno rapidamente orientando verso kit di phishing avanzati e facili da usare, conducendo a un aumento dell’efficacia e della velocità degli attacchi ibridi.

Sebbene il vettore iniziale di questi attacchi resti la posta elettronica, l’obiettivo finale è quello di compromettere e sfruttare account, risorse e dati di utenti cloud di valore. Avendo accesso a un account “VIP”, i cybercriminali cercheranno innanzitutto di consolidare i loro guadagni stabilendo persistenza.

Successivamente, cercheranno di sfruttare l’accesso non autorizzato. Durante queste ultime fasi, utilizzano varie tecniche, tra cui il movimento laterale e la distribuzione di malware. È noto che gli attaccanti analizzano cultura, gerarchia e processi delle organizzazioni bersaglio per preparare le proprie azioni e migliorare le percentuali di successo. Per monetizzare il loro accesso, hanno compiuto frodi finanziarie, esfiltrato dati o partecipato a transazioni di Hacking-as-a-Service (HaaS), vendendo l’accesso agli account compromessi.

Vuoi pubblicare la tua notizia su Udite Udite?

Visita la nostra pagina dedicata e inizia a pubblicare!